기준

취약점 설명

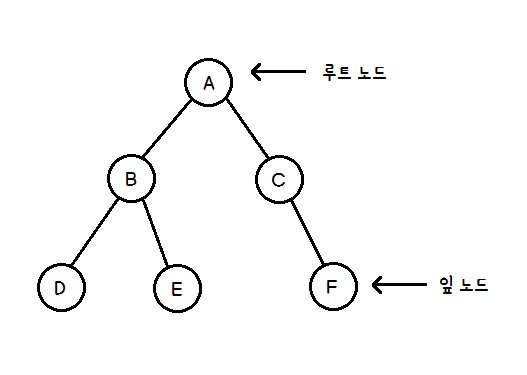

이미 알고 있겠지만 서버의 구조는 트리구조로 되어있습니다.

위의 그림처럼 서버의 페이지에 접근했을 경우 트리구조의 디렉터리 형태에 따라 페이지가 구성되어 있는 구조입니다.

페이지는 asp, php, jsp 등과 같은 언어를 통해 페이지를 구성하는데 이때 페이지가 아닌 디렉터리에 접근했을 때 서버의 인덱싱 기능 활성화로 인해 리스팅 되는 취약점입니다.

공격 방법

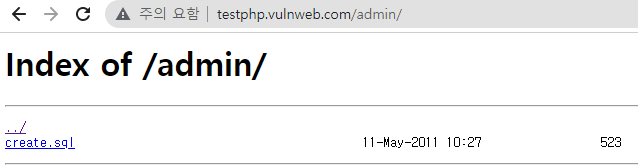

(웹에 구성되어 있는 페이지가 있어 이용해보도록 하겠습니다.(URL : http://testphp.vulnweb.com/))

이런페이지가 있는데 admin디렉터리에 접근해보도록 하겠습니다.

위의 URL로 접근했을 경우에 위와 같은 index of 페이지가 나오게 됩니다.

공격 방식에는 다양한 접근방식이 있습니다.

구문에 대한 간단한 예와 체크사항을 말씀드리겠습니다.

공격 구문

- /icons/

- /images

- /pr/

- /adm, /files/ /download

- /file/attach/images, /data/ files/ 등등

- %3f.jsp

위와 같은 접근으로 인덱싱 페이지에 접근할 수 있습니다.

마지막에 올린 %3f.jsp는 아파치 서버에서 종종 되는 경우가 있는 구문입니다.

이 외에 체크하는 구문을 말씀드리겠습니다.

공통 공격 구문

- .

- %2E

- +

- %2B

- %2A

- \

- %5C

- ?

- %3F

- %20

- %00

위와 같은 공격 구문을 활용하여 디렉터리 인덱싱 공격을 할 수 있습니다.

'Web' 카테고리의 다른 글

| 악성 콘텐츠 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.21 |

|---|---|

| 정보 누출 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.21 |

| XPath 인젝션 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.02 |

| SSI 인젝션 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.02 |

| SQL 인젝션 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.02.23 |