기준

취약점 설명

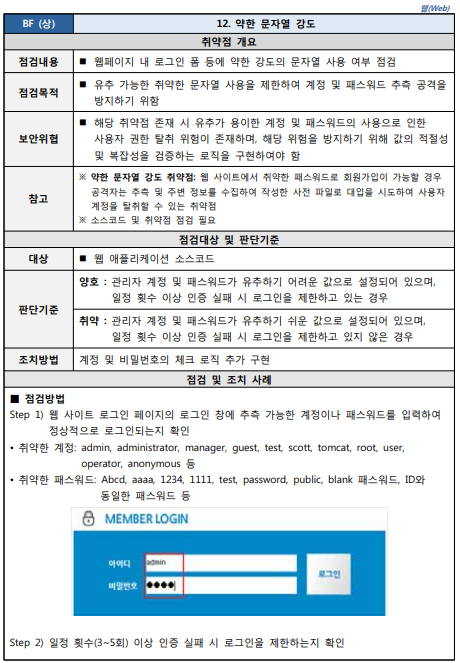

관리자 혹은 사용자의 ID/PW가 유추할 수 있는 문자열로 구성되는 경우 발생하는 취약점입니다.

또한 로그인 시도 횟수 제한이 없는 경우 무차별 대입 공격(bruteforce 혹은 dictionary attack)을 통해 침해당할 가능성도 있습니다.

이외에도 로그인 시에 ID가 맞는 경우와 맞지 않는 경우 발생되는 페이지 혹은 문구가 다를 경우 서버에 존재하는 ID를 유추할 수 있습니다.

해당 취약점은 관리자 계정 탈취를 통해 해당 서비스를 장악할 수도 있고 사용자의 정보가 탈취당할 가능성이 있는 매우 위험한 취약점입니다.

공격 방법

해당 취약점은 실습보다는 글로 대체하도록 하겠습니다.

1. 취약한 ID/PW 설정

이 경우는 직접 로그인 시도를 통한 공격 방법도 있지만 화이트박스 테스트를 통해 현재 존재하는 ID 중 취약한 ID가 존재하는지 확인하는 방법을 주로 사용합니다.

2. 로그인 횟수 제한 설정

해당 경우는 직접 로그인을 시도하여 3~5회 시도 후 계정이 잠기는가를 확인해보는 방식으로 확인합니다.

3. 로그인 시도 시 발생되는 페이지 혹은 문구

정상적인 ID를 삽입한 후 PW를 다르게 넣어 발생되는 문구와 존재하지 않는 ID를 삽입한 후 발생되는 문구의 차이가 있는지 확인하여 진단합니다.

----------------------------------------------------------------------------------------------------------------------------------

물론 각각의 문제점을 종합하여 공격하는 방식도 있습니다.

예를 들어 취약한 ID가 존재하는가를 발생되는 문구를 통해 확인한 후 무차별 대입 공격을 통해 PW를 알아보는 방법이 존재합니다.

무차별 대입 공격은 burpsuite, fiddler(Burplikeinspctor), john the ripper 등등을 사용하여 가능합니다.

'Web' 카테고리의 다른 글

| 취약한 패스워드 복구 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.23 |

|---|---|

| 불충분한 인증 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.23 |

| XSS (Cross-Site Script) (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.22 |

| 악성 콘텐츠 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.21 |

| 정보 누출 (주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세가이드) (0) | 2022.03.21 |