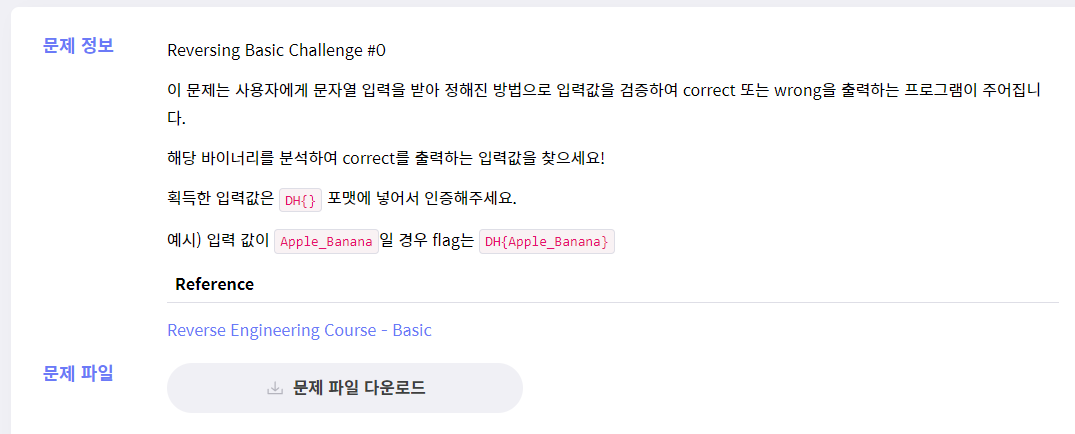

Problem

How-to-solve

admin으로 접속하면 flag가 나옴.

cookie로 username만 받아오는 컬 확인함.

guset로 로그인하면 이렇게 뜸.

로그인을 한 상태에서 cookie값을 바꿔봄.

바꾼 후 새로고침.

끝!

'Wargame > dreamhack' 카테고리의 다른 글

| rev-basic-1 (0) | 2022.01.26 |

|---|---|

| simple-sqli (0) | 2022.01.25 |

| pathtraversal (0) | 2022.01.25 |

| file-download-1 (0) | 2022.01.25 |

| rev-basic-0 (0) | 2022.01.25 |