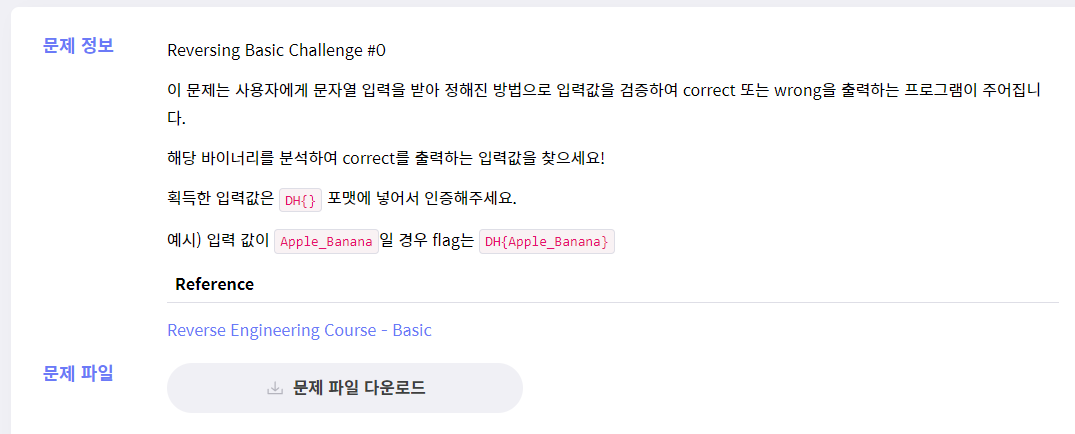

Problem

How-to-solve

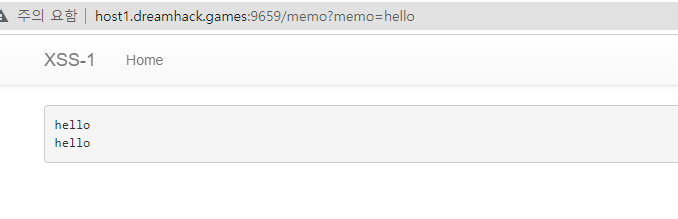

app.py를 확인하면 정보를 userid를 통해 받아오는 걸 알 수 있음.

하지만 userid 정보는 변환되어 받는 것을 확인할 수 있음.

계정을 넣으면 정보가 바뀌는 것을 확인할 수 있고

시작 부분에 users로 정보가 들어가 있는 것도 확인 가능.

바뀐 후에 정보를 보여주지만 상위 디렉터리를 필터링하지 않으므로 ../flag를 넣어줌.

(하는 중 또 접속 끊김;;;)

끝!

'Wargame > dreamhack' 카테고리의 다른 글

| simple-sqli (0) | 2022.01.25 |

|---|---|

| cookie (0) | 2022.01.25 |

| file-download-1 (0) | 2022.01.25 |

| rev-basic-0 (0) | 2022.01.25 |

| xss-1 (0) | 2022.01.25 |