Problem

How-to-solve

Flag를 얻기 위한 조건이 가장 먼저 들어옴.

method는 POST로 작성되어야 함.

주소는 127.0.0.1(local)이어야 함.

User-Agent는 Admin Browser여야 함.

DreamhackUser는 admin이어야 함.

cookie는 admin값이 true여야 함.

form의 body부분의 userid는 admin이어야 함.

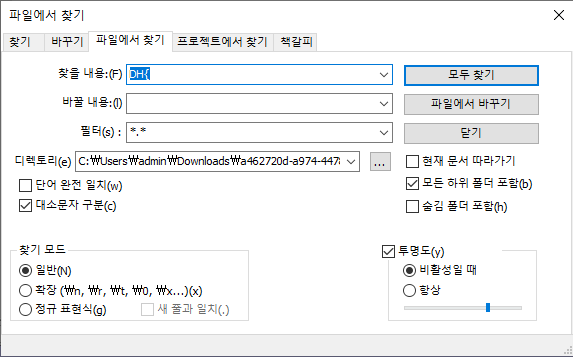

이대로 일단 적어보면

POST /admin HTTP/1.1

User-Agent: Admin Browser

DreamhackUser: admin

cookie: admin-true

userid=admin

이런식으로 적혀질 것임.

우선 홈페이지 형식을 확인한 후 어떻게 보낼지 결정.

우선 host와 port는 127.0.0.1:8000으로 해봄.

보내보았으나 body부분을 읽지 못함.

body를 읽게하기 위해 Content-Length를 설정해 주기로 함.

POST /admin HTTP/1.1

Content-Length: 12

User-Agent: Admin Browser

DreamhackUser: admin

cookie: admin-true

userid=admin

body의 길이가 12(userid=admin)이기 때문에 저렇게 써줌.

우선 보내봄.

아직 읽지 못함(여기에서 좀 해맴)

생각하던 중 Content-Type과 host가 빠졌다는 것을 알게 됨.

(여기에서 드림핵 연결이 끊김.)

Host는 어려움이 없었으나 Content-Type은 다른 곳에서 도움을 좀 받음.

https://developer.mozilla.org/ko/docs/Web/HTTP/Methods/POST

POST /admin HTTP/1.1

Host: host1.dreamhack.games:13856

Content-Length: 12

Content-Type: application/x-www-form-urlencoded

User-Agent: Admin Browser

DreamhackUser: admin

Cookie: admin=true

Connetion: close

userid=admin

위처럼 적어서 다시 보내봄.

끝!

'Wargame > dreamhack' 카테고리의 다른 글

| CSRF-2 (0) | 2023.01.30 |

|---|---|

| XSS-2 (0) | 2023.01.30 |

| devtools-sources (0) | 2022.02.07 |

| Carve Party (0) | 2022.02.07 |

| image-storage (0) | 2022.02.07 |